更多操作

无编辑摘要 |

无编辑摘要 |

||

| 第25行: | 第25行: | ||

==== Ana起源视频 ==== | ==== Ana起源视频 ==== | ||

2016年7月12日,暴雪发布了一段[https://www. | 2016年7月12日,暴雪发布了一段[https://www.bilibili.com/video/BV16TsRzYEnp?vd_source=6b9818128c7ced4665bfecfbe857ed6f Ana起源故事视频]。玩家们很快在1:16的时候发现了一组十六进制值: | ||

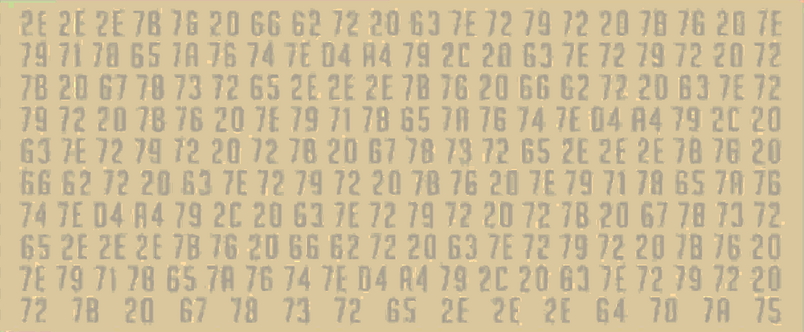

[[文件:Ana Hex2.png|居中|缩略图|804x804像素|这张图是处理过后的,原视频很难看出来]] | [[文件:Ana Hex2.png|居中|缩略图|804x804像素|这张图是处理过后的,原视频很难看出来]] | ||

2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 64 78 7A 75 | 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 64 78 7A 75 | ||

| 第41行: | 第41行: | ||

65 76 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E | 65 76 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E | ||

经过同样的处理后,揭示了同样的西班牙语字符串,但在信息开头多了字母"ra"。这些字母与第一个密码中的"somb"组合起来创建了名字"sombra"。直到开发者更新视频发布之前,没有再发现更多线索。 | 经过同样的处理后,揭示了同样的西班牙语字符串,但在信息开头多了字母"ra"。这些字母与第一个密码中的"somb"组合起来创建了名字"sombra"。直到开发者更新视频发布之前,没有再发现更多线索。 | ||

抱歉,我重新获取网页内容并准确编写。让我调用工具重新获取该部分的详细内容。好的,我现在重新准确编写Dev更新视频及之后的内容: | |||

=== Dev更新视频 === | === Dev更新视频 === | ||

2016年7月19日,暴雪发布了第一个关于Ana的[https://www.bilibili.com/video/BV1HSsozkEUz?vd_source=6b9818128c7ced4665bfecfbe857ed6f 开发者更新视频]。在视频结尾,玩家们发现了一系列竖直的条形码。当扫描这些条形码时,玩家们发现了一大组十六进制值,这些值随后被转换为二进制,结果如下: | |||

0000111111101100 0000010010110001 0000000001111111 0000001001111001 0000000101010011 0001111111010111 0000001110100000 0000101101101010 0001101101011110 | |||

0000100000100000 0000001011000111 0001010101000001 0000100100011001 0000011010010000 0001111101111001 0000101001000011 0000101111010100 0001011111111001 | |||

0000101110101001 0000111110000011 0000100001011101 0000010010101010 0000101111110000 0001010110000010 0000101011111111 0000010010010110 0000100000111101 | |||

0000101110101101 0000011101001000 0000111001011101 0000100000000000 0000110010100001 0001001001010010 0000011110010011 0000001100100100 0000000101100000 | |||

0000101110101111 0000011111110100 0000001101011101 0000000111101001 0000000000101011 0000100000000110 0000011001011000 0000101000101111 0001101111111110 | |||

0000100000100100 0000011100011001 0001110001000001 0000001100001000 0000110100000011 0001101101001011 0000000000001100 0000001111000011 0001110100010100 | |||

0000111111101010 0000101010101010 0001010101111111 0000001111110001 0000100111001000 0001111110110111 0000111111100100 0000011110001110 0000100101010110 | |||

0000000000000101 0000001011001000 0000010100000000 0000111011011100 0000100001100110 0001000001010000 0000100000100001 0000011100100011 0000001100011000 | |||

0000111100101000 0000000111110110 0000010010011101 0000110010110011 0000110111110111 0000010100110010 0000101110100100 0000011000110100 0000010111110001 | |||

0000100110000000 0000010001111100 0000000100100010 0000011000000010 0000111011111001 0000100110101001 0000101110101000 0000000010111001 0000011011010111 | |||

0000010110110000 0000010110101000 0001000111011000 0000110111101001 0000110000100001 0001100001110000 0000101110101010 0000001010000111 0000000110111100 | |||

0000111101011001 0000110110111010 0000110110011100 0000000000001000 0000000000100000 0001111111101111 0000100000101111 0000111011111010 0000110000100100 | |||

0000111111101101 0000000101110010 0001100011001111 | |||

将这些0和1转换为黑白像素后形成了一个二维码: | |||

扫描这个二维码得到了以下信息:¿Estuvo eso facilito? Ahora que tengo su atención, déjenme se las pongo más difícil. 翻译成中文为:这很容易吗?好吧,现在我已经引起了你的注意,让我把事情变得更困难一些。 在此之后,直到夏季运动会视频发布之前没有发现更多的线索。 | |||

== 欢迎来到夏季运动会视频 == | == 欢迎来到夏季运动会视频 == | ||

=== 猎空轨迹密码 === | === 猎空轨迹密码 === | ||

[[文件:Base64_trail.jpg|链接=https://wiki.gamedetectives.net/index.php?title=File:Base64_trail.jpg]] 夏季运动会视频中未解决的base64密码 '''注意:下面描述的密码在当时尚未解决。''' 2016年8月2日,玩家在[https://www.youtube.com/watch?v=qpcOD9tJM4k 欢迎来到夏季运动会预告片]中发现了另一个密码: U2FsdGVkX1+vupppZksvRf5pq5g5XjFRIipRkwB0K1Y96Qsv2L m+31cmzaAILwytX/z66ZVWEQM/ccf1g+9m5Ubu1+sit+A9cenD xxqkIaxbm4cMeh2oKhqIHhdaBKOi6XX2XDWpa6+P5o9MQw== 玩家们发现这段文本是base64加密。解密后,玩家们收到了以下输出: Salted__���ifK/E�i��9^1Q�*Q�t+V=� /ع��W/ �_����V��?q����f�F���"��=q�������[�� z��*����Z����u�\5�k�C ''(注意:复制/粘贴此字符串将无法正常工作;某些字符不可打印,甚至无法在此页面上正确显示)'' | |||

==== 解密密码 ==== | ==== 解密密码 ==== | ||

字符串开头的"Salted__"头部向玩家表明,文本的其余部分是使用OpenSSL软件库加密的,这需要密码和使用的加密密码。OpenSSL添加盐值是为了确保从密码派生的密钥和IV的唯一性,并用于加密。然而,由于OpenSSL的年代久远以及其庞大的库,玩家很难识别所使用的加密方式。 | |||

==== 缩小密码范围 ==== | ==== 缩小密码范围 ==== | ||

[[文件:HexOfEncryptedMessage.png|链接=https://wiki.gamedetectives.net/index.php?title=File:HexOfEncryptedMessage.png]] 加密字符串的十六进制视图 玩家通过检查加密字符串的十六进制转储来缩小可能使用的密码范围。密码主要有两种类型:流密码和块密码。流密码仅加密输入的数据,而块密码总是一次加密一定数量的字节(一个"块")。 一个字节大约相当于一个字符,但特殊字符可能占用多个字节。我们知道OpenSSL加盐加密使用前8个字节作为字符串"Salted__",接下来的8个字节作为盐值本身。因此,数据的加密部分从第17个字节开始(在这个例子中是十六进制的0xaf)。 继续阅读我会分多次发送完整内容... | |||

= | |||

2025年10月25日 (六) 08:03的版本

介绍

Sombra ARG是一个为第一人称射击游戏守望先锋(由暴雪娱乐开发)而展开的ARG。Sombra(中文翻译为黑影)是当时尚未发布的守望先锋英雄的名字。该ARG包含了在各种开发者更新和短片动画中找到的关于Sombra的线索和密码。 在游戏发布时,在多拉多地图中就有大量的游戏内信息,暗示着一个名为Sombra的角色。当英雄安娜被揭示时,更多关于Sombra的线索出现在安娜的起源视频中。在随后的几周里,更多的线索被发现,最终在2016年暴雪嘉年华上揭示了角色的动画短片。

信息

| 名字 | Sombra ARG |

|---|---|

| 状态 | 已结束(不可游玩) |

| 开始时间 | 2016年6月12日 |

| 结束时间 | 2016年11月4日 |

| 制作者 | 暴雪娱乐 |

流程

Ana视频

Ana起源视频

2016年7月12日,暴雪发布了一段Ana起源故事视频。玩家们很快在1:16的时候发现了一组十六进制值:

2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 64 78 7A 75

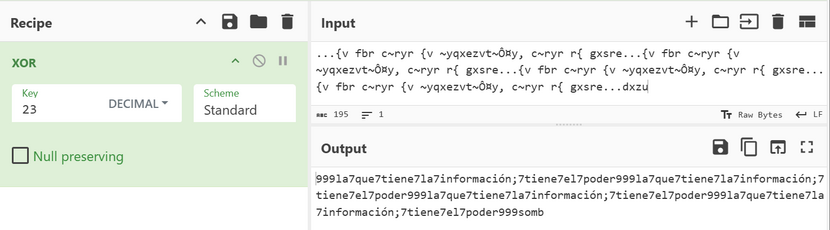

十六进制到ASCII的转换得到以下内容:

...{v fbr c~ryr {v ~yqxezvt~Ô¤y, c~ryr r{ gxsre...{v fbr c~ryr {v ~yqxezvt~Ô¤y, c~ryr r{ gxsre...{v fbr c~ryr {v ~yqxezvt~Ô¤y, c~ryr r{ gxsre...{v fbr c~ryr {v ~yqxezvt~Ô¤y, c~ryr r{ gxsre...dxzu

对上述文本使用常数23的XOR密码后得到以下信息:

..la que tiene la información; tiene el poder...la que tiene la información; tiene el poder...la que tiene la información; tiene el poder...la que tiene la información; tiene el poder...somb

这是一句西班牙语重复短语,翻译成中文为:

拥有信息的人,就拥有权力...

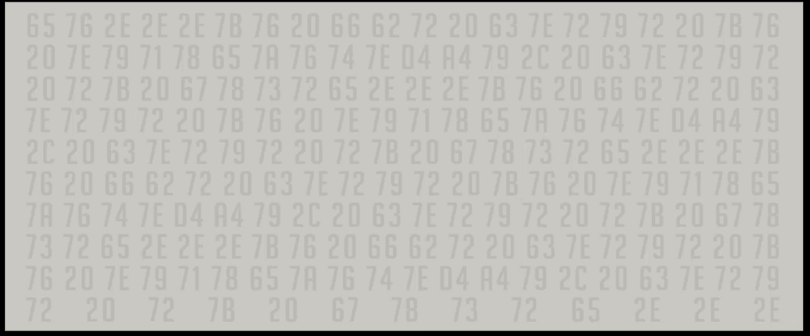

随后玩家在2:11的位置发现了第二组十六进制值:

65 76 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E 7B 76 20 66 62 72 20 63 7E 72 79 72 20 7B 76 20 7E 79 71 78 65 7A 76 74 7E D4 A4 79 2C 20 63 7E 72 79 72 20 72 7B 20 67 78 73 72 65 2E 2E 2E

经过同样的处理后,揭示了同样的西班牙语字符串,但在信息开头多了字母"ra"。这些字母与第一个密码中的"somb"组合起来创建了名字"sombra"。直到开发者更新视频发布之前,没有再发现更多线索。

抱歉,我重新获取网页内容并准确编写。让我调用工具重新获取该部分的详细内容。好的,我现在重新准确编写Dev更新视频及之后的内容:

Dev更新视频

2016年7月19日,暴雪发布了第一个关于Ana的开发者更新视频。在视频结尾,玩家们发现了一系列竖直的条形码。当扫描这些条形码时,玩家们发现了一大组十六进制值,这些值随后被转换为二进制,结果如下:

0000111111101100 0000010010110001 0000000001111111 0000001001111001 0000000101010011 0001111111010111 0000001110100000 0000101101101010 0001101101011110 0000100000100000 0000001011000111 0001010101000001 0000100100011001 0000011010010000 0001111101111001 0000101001000011 0000101111010100 0001011111111001 0000101110101001 0000111110000011 0000100001011101 0000010010101010 0000101111110000 0001010110000010 0000101011111111 0000010010010110 0000100000111101 0000101110101101 0000011101001000 0000111001011101 0000100000000000 0000110010100001 0001001001010010 0000011110010011 0000001100100100 0000000101100000 0000101110101111 0000011111110100 0000001101011101 0000000111101001 0000000000101011 0000100000000110 0000011001011000 0000101000101111 0001101111111110 0000100000100100 0000011100011001 0001110001000001 0000001100001000 0000110100000011 0001101101001011 0000000000001100 0000001111000011 0001110100010100 0000111111101010 0000101010101010 0001010101111111 0000001111110001 0000100111001000 0001111110110111 0000111111100100 0000011110001110 0000100101010110 0000000000000101 0000001011001000 0000010100000000 0000111011011100 0000100001100110 0001000001010000 0000100000100001 0000011100100011 0000001100011000 0000111100101000 0000000111110110 0000010010011101 0000110010110011 0000110111110111 0000010100110010 0000101110100100 0000011000110100 0000010111110001 0000100110000000 0000010001111100 0000000100100010 0000011000000010 0000111011111001 0000100110101001 0000101110101000 0000000010111001 0000011011010111 0000010110110000 0000010110101000 0001000111011000 0000110111101001 0000110000100001 0001100001110000 0000101110101010 0000001010000111 0000000110111100 0000111101011001 0000110110111010 0000110110011100 0000000000001000 0000000000100000 0001111111101111 0000100000101111 0000111011111010 0000110000100100 0000111111101101 0000000101110010 0001100011001111

将这些0和1转换为黑白像素后形成了一个二维码:

扫描这个二维码得到了以下信息:¿Estuvo eso facilito? Ahora que tengo su atención, déjenme se las pongo más difícil. 翻译成中文为:这很容易吗?好吧,现在我已经引起了你的注意,让我把事情变得更困难一些。 在此之后,直到夏季运动会视频发布之前没有发现更多的线索。

欢迎来到夏季运动会视频

猎空轨迹密码

夏季运动会视频中未解决的base64密码 注意:下面描述的密码在当时尚未解决。 2016年8月2日,玩家在欢迎来到夏季运动会预告片中发现了另一个密码: U2FsdGVkX1+vupppZksvRf5pq5g5XjFRIipRkwB0K1Y96Qsv2L m+31cmzaAILwytX/z66ZVWEQM/ccf1g+9m5Ubu1+sit+A9cenD xxqkIaxbm4cMeh2oKhqIHhdaBKOi6XX2XDWpa6+P5o9MQw== 玩家们发现这段文本是base64加密。解密后,玩家们收到了以下输出: Salted__���ifK/E�i��9^1Q�*Q�t+V=� /ع��W/ �_����V��?q����f�F���"��=q�������[�� z��*����Z����u�\5�k�C (注意:复制/粘贴此字符串将无法正常工作;某些字符不可打印,甚至无法在此页面上正确显示)

夏季运动会视频中未解决的base64密码 注意:下面描述的密码在当时尚未解决。 2016年8月2日,玩家在欢迎来到夏季运动会预告片中发现了另一个密码: U2FsdGVkX1+vupppZksvRf5pq5g5XjFRIipRkwB0K1Y96Qsv2L m+31cmzaAILwytX/z66ZVWEQM/ccf1g+9m5Ubu1+sit+A9cenD xxqkIaxbm4cMeh2oKhqIHhdaBKOi6XX2XDWpa6+P5o9MQw== 玩家们发现这段文本是base64加密。解密后,玩家们收到了以下输出: Salted__���ifK/E�i��9^1Q�*Q�t+V=� /ع��W/ �_����V��?q����f�F���"��=q�������[�� z��*����Z����u�\5�k�C (注意:复制/粘贴此字符串将无法正常工作;某些字符不可打印,甚至无法在此页面上正确显示)

解密密码

字符串开头的"Salted__"头部向玩家表明,文本的其余部分是使用OpenSSL软件库加密的,这需要密码和使用的加密密码。OpenSSL添加盐值是为了确保从密码派生的密钥和IV的唯一性,并用于加密。然而,由于OpenSSL的年代久远以及其庞大的库,玩家很难识别所使用的加密方式。

缩小密码范围

文件:HexOfEncryptedMessage.png 加密字符串的十六进制视图 玩家通过检查加密字符串的十六进制转储来缩小可能使用的密码范围。密码主要有两种类型:流密码和块密码。流密码仅加密输入的数据,而块密码总是一次加密一定数量的字节(一个"块")。 一个字节大约相当于一个字符,但特殊字符可能占用多个字节。我们知道OpenSSL加盐加密使用前8个字节作为字符串"Salted__",接下来的8个字节作为盐值本身。因此,数据的加密部分从第17个字节开始(在这个例子中是十六进制的0xaf)。 继续阅读我会分多次发送完整内容...