更多操作

无编辑摘要 |

无编辑摘要 |

||

| (未显示同一用户的10个中间版本) | |||

| 第1行: | 第1行: | ||

== | == 📖 介绍 == | ||

{| class="wikitable" | <center> | ||

| | {| class="wikitable" style="width:100%; background:#0d47a1; border:2px solid #1976d2; border-radius:6px; margin-bottom:25px;" | ||

| | | style="padding:20px; color:#e3f2fd;" |<div style="background:#1565c0; padding:15px; border-radius:6px; margin-top:10px; color:#fff;"> | ||

逃离后室ARG解密活动是游戏逃离后室官方为了5.0的版本更新而制作的一个预热ARG解密活动,主要的解密平台横跨逃离后室的数个官方信息平台。最后以逃离后室的新版本前瞻结束 | |||

</div> | |||

|} | |||

</center> | |||

<!-- ==================== 模块2:基本信息 ==================== --> | |||

== 📋 基本信息 == | |||

<center> | |||

{| class="wikitable" style="width:100%; background:#1e1e1e; border:2px solid #424242; border-radius:6px; margin-bottom:25px;" | |||

|- | |- | ||

| | | style="width:30%; padding:15px; color:#64b5f6; font-weight:bold; background:#252525;" |名称 | ||

| | | style="width:70%; padding:15px; color:#e0e0e0; background:#252525;" |逃离后室ARG解密 | ||

|- | |- | ||

| | | style="width:30%; padding:15px; color:#64b5f6; font-weight:bold;" |创作团队/个人 | ||

|Fancy Games | | style="width:70%; padding:15px; color:#e0e0e0;" |Fancy Games | ||

|- | |||

| style="width:30%; padding:15px; color:#64b5f6; font-weight:bold; background:#252525;" |开始时间 | |||

| style="width:70%; padding:15px; color:#e0e0e0; background:#252525;" | - | |||

|- | |||

| style="width:30%; padding:15px; color:#64b5f6; font-weight:bold;" |结束时间 | |||

| style="width:70%; padding:15px; color:#e0e0e0;" | - | |||

|- | |||

| style="width:30%; padding:15px; color:#64b5f6; font-weight:bold; background:#252525;" |状态 | |||

| style="width:70%; padding:15px; color:#e0e0e0; background:#252525;" |已结束 | |||

|- | |||

| style="width:30%; padding:15px; color:#64b5f6; font-weight:bold;" |相关作品 | |||

| style="width:70%; padding:15px; color:#e0e0e0; " |[https://store.steampowered.com/app/1943950/Escape_the_Backrooms/?l=schinese 逃离后室] | |||

|} | |} | ||

</center> | |||

== | == 🔍 具体流程 == | ||

=== 最初的消息 === | |||

2025年7月16日,在官方discord中的公告频道中出现了一条[https://discord.com/channels/516403532329385985/536653390743076865/1394923352807706755 消息],具体消息如下: | 2025年7月16日,在官方discord中的公告频道中出现了一条[https://discord.com/channels/516403532329385985/536653390743076865/1394923352807706755 消息],具体消息如下: | ||

Hello,explorers! | Hello,explorers! | ||

| 第43行: | 第65行: | ||

后面附带的链接是一个YouTube播放列表,里面有三个视频。(国内搬运[https://www.bilibili.com/video/BV1Scuaz5Eeb?vd_source=39d9f979c8a303d726f0ba770fba2053 点击这里])在这三个视频中,都有自带字幕,虽然在绝大部分的时间内,字幕都没有任何的文字出现,但是在特定的时间内,会出现特定的字符(站内搬运视频没有)。 | 后面附带的链接是一个YouTube播放列表,里面有三个视频。(国内搬运[https://www.bilibili.com/video/BV1Scuaz5Eeb?vd_source=39d9f979c8a303d726f0ba770fba2053 点击这里])在这三个视频中,都有自带字幕,虽然在绝大部分的时间内,字幕都没有任何的文字出现,但是在特定的时间内,会出现特定的字符(站内搬运视频没有)。 | ||

* | * 在第一个视频里,字幕会在2分03秒显示'''''“m5e”''''' | ||

* | * 在第二个视频里,字幕会在最开始显示'''''“oHo”''''' | ||

* | * 在第三个视频里,字幕会在59秒处显示'''''“anG”''''' | ||

[[文件:第三个视频的故障帧.png|缩略图|570x570像素|故障帧的具体样子]] | [[文件:第三个视频的故障帧.png|缩略图|570x570像素|故障帧的具体样子]] | ||

| 第52行: | 第74行: | ||

这个是一串十六进制的字符,转换成ASCII字符之后,我们可以得到 | 这个是一串十六进制的字符,转换成ASCII字符之后,我们可以得到 | ||

'''Rq6WBqIfQOs''' | '''Rq6WBqIfQOs''' | ||

这个字符串刚好可以当作是一个油管的视频后缀,并将我们带到一个新的视频中,(国内完整搬运[https://www.bilibili.com/video/BV1Bgbsz9EdE?vd_source=6b9818128c7ced4665bfecfbe857ed6f 点击这里]) | |||

=== '''Static''' === | ==== '''Static''' ==== | ||

这个视频的名字就叫'''static,''' | 这个视频的名字就叫'''static,'''有足足一个小时长,在这个视频之前的绝大部分时间中都是在播放无用的内容,不过在视频的43分54秒开始就可以发现如下的内容 | ||

传输显示了一张似乎是四名已故 M.E.G.员工的图片,他们坐在椅子上,旁边有文字写着“晚安,小家伙”。 | |||

接着出现了箭头,随后是一系列字符。根据你记录这些字符的顺序,你会得到以下字符串: | |||

从右上到左下,根据字母出现的时间:'''wSXbFLjHnmityRKduVqoegPAc''' | |||

从右上到左下,仅根据右上然后左下的顺序:'''SwbXLFHjmntiRydKVuoqgeAPc''' | |||

交替从左上到右下:'''xyE1Kz0INyAwatchthis=)''' | |||

仅从右下到左下:'''Syb1LzHImytwVtohghAsc)''' | |||

完整字符串(按出现顺序):'''xSywEb1XKLzF0HIjNmynAtiRydwKaVtucohqtgheiAsP=c)''' | |||

仅从左上:'''xEK0NAacti=''' | |||

仅从右上:'''wXFjniyKuqeP''' | |||

仅左下:'''SbLHmtRdVogAc''' | |||

仅右下:'''y1zIywthhs)''' | |||

这些字符串有很多都是无用信息,其中交替从左上到右下的字符“'''xyE1Kz0INyAwatchthis=)'''”可以将我们带到一个新的视频中(国内搬运[https://www.bilibili.com/video/BV1W8YeziEZo/ 点击这里]),因为在文本中直接表明了观看这个('''watchthis=)'''),所以我们将提示字符删除以后就可以得到正确的视频后缀。 | |||

以及在这个视频中,我们也可以发现视频自带视频字幕,而且字幕在绝大部分的时间里面都是不显示任何内容的,直到接近结束,59分41秒的时候显示''“'''ouC'''”'' | |||

==== entrance ==== | |||

在entrance的视频中同样也有一个自带的字幕,并且在第6s的时候显示'''''“Y%”''''' | |||

将所有的字幕出现的文字从出现的先后顺序从后往前排列下来就是: | |||

'''Y%ouCanGoHom5e''' | |||

翻译过来就是:“你可以回家了”。 | |||

以及在entrance的视频简介中也是拥有线索的,内容如下: | |||

'''--------------------''' | |||

| w r n J e a | | |||

| Z x z y R l | | |||

| . x W Z J / | | |||

| 5 y d v . e | | |||

------------------9 | |||

这个表格是需要结合之前Static视频中找到的从右上到左下的字符:“'''SwbXLFHjmntiRydKVuoqgeAPc'''”使用。具体方法如下: | |||

* 将字母转换成数字(A1Z26):'''19 23 2 24 12 6 8 10 13 14 20 9 18 25 4 11 22 21 15 17 7 5 1 16 3''' | |||

* 将数字带入到表格中(从上到下,从左到右):5.relaxy.xyz/9JRvdWJZewZn | |||

于是我们就得到了一个可用的链接(现在因为制作组已经删库跑路了,现所有“5.relaxy.xyz”域名的网页已经无法打开) | |||

5.relaxy.xyz/9JRvdWJZewZn | |||

=== 第一个拉杆 === | |||

[[文件:拉杆网页.png|缩略图|330x330px|第一个拉杆的网页页面]] | |||

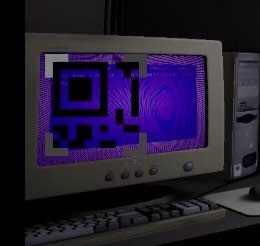

点击链接,可以把我们带到一个带有一个拉杆和四个指示灯的网页,当拉杆被拉下以后,其中一盏灯变绿,与此同时,在官方的discord频道中开始推流一个名字叫:“????”的直播,直播内容就是展示目前游戏中存在的一些层级。[https://www.bilibili.com/video/BV1WaYezNEAB?vd_source=6b9818128c7ced4665bfecfbe857ed6f 点击这里]可以看到直播中出现的所有画面。在开始直播的时间段里。有些时候直播画面会显示这个内容。而这个显示了一个残缺的二维码。 | |||

[[文件:直播画面出现第一个二维码.png|居中|缩略图|860x860像素|直播画面的样子]] | |||

二维码的其他内容后续会随着玩家们进度的更新慢慢显现出来。 | |||

当拉杆拉下以后,不只是官方的discord频道有更新,相应的子频道:“Escape the Backrooms Speedrunning”中也有公告更新。具体公告内容如下: | |||

@everyone | |||

? | |||

<nowiki>https://www.speedrun.com/etb</nowiki> | |||

<nowiki>https://www.speedrun.com/etbce</nowiki> | |||

<nowiki>https://www.speedrun.com/etbmods</nowiki> | |||

其中,问号字符包含的超链接点击以后是一个音频文件,具体的音频文件[https://pan.baidu.com/s/1P0a43YqxMO2qmRh_Af9hTA?pwd=bwn5 点击这里]。这段音频包含一个摩斯电码,解码过来就是: | |||

'''COMBINE THE KEYS RETRY RETRY RETRY RETRY''' | |||

翻译过来就是 | |||

结合那些钥匙,重试,重试,重试,重试 | |||

而在另外三个链接中,我们也可以从中找到一些东西(现在已经全部恢复正常,没有任何的线索存在了) | |||

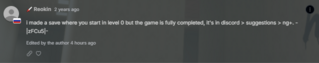

[[文件:论坛内找到的密码.png|缩略图|319x319像素|第一个钥匙找到的地方]] | |||

==== <nowiki>https://www.speedrun.com/etb</nowiki> ==== | |||

在这个讨论贴中,我们可以找到第一个钥匙:“'''zFCu5'''”,同时也可以在资源页面找到一个压缩包链接[https://5.relaxy.xyz/acmqHSZWRMv2.7z https://5.relaxy.xyz/k77Lbs5roqYS.7z] | |||

[[文件:第二个钥匙找到的地方1.png|缩略图|321x321像素|第二个钥匙找到的地方]] | |||

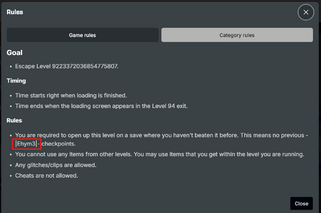

==== <nowiki>https://www.speedrun.com/etbce</nowiki> ==== | |||

在这个说明页面,我们可以找到第二个钥匙“'''Ehym3'''”,同时也可以在这个网页中找到第二个压缩包链接:https://5.relaxy.xyz/acmqHSZWRMv2.7z | |||

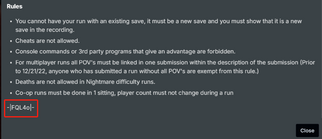

==== <nowiki>https://www.speedrun.com/etbmods</nowiki> ==== | |||

[[文件:第二个钥匙找到的地方.png|缩略图|322x322像素|第三个钥匙找到的地方]] | |||

同样是在说明页面,我们可以找到第三个钥匙:“'''FQL4o'''”,同时也能在网页中找到第三个压缩包链接:https://5.relaxy.xyz/uXayWJ5exuN7.7z | |||

三个压缩包的源文件已经整理并搬运到[https://pan.baidu.com/s/1x-I58x3z9Hj3Q8wbuw4JEQ?pwd=8q5h 此处] | |||

==== 解密 ==== | |||

结合之前的提示,我们要做的就是将得到的这三个钥匙按照不同的排列方式进行组合,其中的三种排列组合方式刚好可以对应三个压缩包。 | |||

* acmqHSZWRMv2.7z的密码是“'''Ehym3zFCu5FQL4o'''” | |||

* k77Lbs5roqYS.7z 的密码是“'''zFCu5FQL4oEhym3'''” | |||

* uXayWJ5exuN7.7z的密码是“'''FQL4oEhym3zFCu5'''” | |||

解开之后是三个文本文档,文本文档里面有大量的无用的内容,可能会导致一些性能较为低下的文本处理器难以打开。这里推荐使用VSC打开。而在其中,我们搜索“relaxy”之后,可以在里面找到一些网页链接 | |||

* acmqHSZWRMv2.7z中可以找到:“https://5.relaxy.xyz/FCQtnc9JX2gu<nowiki/>” | |||

* k77Lbs5roqYS.7z中可以找到:“https://5.relaxy.xyz/iVNcD7syRvZK<nowiki/>”和“https://5.relaxy.xyz/ij2t77ZVTwq5FANS<nowiki/>” | |||

* uXayWJ5exuN7.7z中可以找到:“https://5.relaxy.xyz/nT9e2hh4wWFgz<nowiki/>” | |||

而这些链接点击之后的内容如下: | |||

* https://5.relaxy.xyz/FCQtnc9JX2gu 第二个拉杆 | |||

* https://5.relaxy.xyz/iVNcD7syRvZK 最开始是一个404页面,后面更新以后是一个草室的页面。 | |||

* https://5.relaxy.xyz/ij2t77ZVTwq5FANS 一个404页面 | |||

* https://5.relaxy.xyz/nT9e2hh4wWFgz 同样也是一个404页面 | |||

=== 第二个拉杆 === | |||

当第二个拉杆被拉下以后,有两个地方出现了更新。一个是直播画面中出现了第二个二维码 | |||

[[文件:直播画面出现第二个二维码.png|居中|缩略图|545x545像素]] | |||

[[文件:Ds频道更新.png|缩略图]] | |||

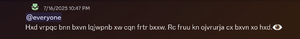

还有一个是另一个逃离后室在子频道the Escape the Backrooms Wiki的公告中也出现了一条更新 | |||

具体内容如下: | |||

@everyone | |||

Hxd vrpqc bnn bxvn lqjwpnb xw cqn frtr bxxw. Rc fruu kn ojvrurja cx bxvn xo hxd.'''👁️''' | |||

下面的字符移位21位以后,可以转换成下面文字 | |||

'''You might see some changes on the wiki soon. It will be familiar to some of you.👁️''' | |||

翻译过来就是, | |||

你接下来会看到wiki的一些改变,这对你们其中一些人来说会很熟悉 | |||

==== wiki更新1 ==== | |||

经过一段时间的等待,wiki[https://escapethebackrooms.fandom.com/wiki/Special:RecentChanges?hidebots=1&limit=50&days=7&enhanced=1&urlversion=2 更新]了,在这个页面中,添加了这张图片(现在所有的wiki更新均已恢复) | |||

[[文件:逃离后室wiki更新.png|居中|缩略图]] | |||

经过一些修改和亮度调整,我们找到了这些文字: | |||

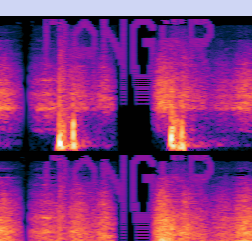

[[文件:逃离后室:音频频谱图.png|缩略图]] | |||

'''“ERROR CODE: EXCEPTION_ACCESS_VIOLATION”''' | |||

'''“ERROR MESSAGE: they are not dead…”''' | |||

==== wiki更新2 ==== | |||

就在前一张图片更新的第二天,这个页面更新了一个新的音频,音频文件可以在[https://pan.baidu.com/s/1gW9xrUqReeFbty9FKAjvfw?pwd=fg65 此处]获取。翻看这个音频的频谱图,我们可以看到一个单词:“danger” | |||

==== wiki更新3 ==== | |||

2025年7月19日,wiki进行第三次更新,这一次更新了一个文件描述是:“'''100011010111111011111101111110111111110100'''”,文件名字是:“TheCluesAreReady”的图片,原图链接[https://static.wikia.nocookie.net/escapethebackrooms/images/e/ea/TheCluesAreReady.png/revision/latest?cb=20250719202144&format=original 点击这里] | |||

前面的“10......”字符使用ascii编码方式编码之后转换成:“'''F____t'''”,算是一个提示。 | |||

图片使用十六进制编辑器打开以后发现里面还包含了一个压缩文件,将压缩文件文件提取出来以后(这里推荐使用7z软件直接打开重命名以后的文件,会比单独提取出来要方便很多)可以发现里面有一个文件名叫:“'''youknowwhattodo'''”的文本文档。不过这个压缩包是上锁的,所以我们需要找到对应的密码。 | |||

在wiki更新的同时,之前发现是404的网站“https://5.relaxy.xyz/iVNcD7syRvZK ”出现了更新。更新了一张图片和一段话:“You’re not supposed to be here.” | |||

[[文件:网站更新图片.png|居中|缩略图|907x907像素]] | |||

将图片的亮度提高,我们可以得到: | |||

[[文件:Wiki更新图片(亮度提高).jpg|居中|缩略图|902x902像素]] | |||

查看这张原始图片的meta数据,我们可以找到这串字符: | |||

'''S1hvaXNaV01xYjNkbkNFZA==''' | |||

使用base64解码以后,可以得到这串字符: | |||

'''KXoisZWMqb3dnCEd''' | |||

这个可以用来打开之前找到的压缩包的密码,打开“'''youknowwhattodo.txt'''”我们可以看到里面有超级多的字符。后面经过研究,我们发现:通常以“'''''gAAAAA'''''”开头的字符串通常都是使用了[https://geek-blogs.com/blog/fernet-python/ Fernet加密方式](也就对应了之前的'''F____t'''提示)。但是这种加密方式是需要一个32位的密钥。所以暂时还不能做什么。 | |||

==== wiki更新4 ==== | |||

之后wiki又进行了一次更新,这一次更新了一串二进制字符 | |||

'''1_111001111100001110010110000111101111101100010110111000101110010110111111011111101011010110111100001110010110111111011101100101100000011001001110101110001111010110101110110001111011111101101''' | |||

将最前面的“1_”去除,使用ascii编码方式进行编码,我们可以得到: | |||

'''sprawl-brook-prone@duck.com''' | |||

我们向这个账号发送之前得到的:“'''Y%ouCanGoHom5e'''”就会得到回复: | |||

'''wYwDVVoK6xdOl0IBBACqvUA3Zh00iNwWa4P07UkIpvTtFI52ZF5xf/RAJXEak0hB 1wCcASzZVL6IjE6CPO95WSaYAkMDF4xFuXZxkf72eNhvOewvn3FBVCIfW/mLOLlR Ji0nZjga9Ui/zfWH9YyOLAoG1LFn18G58i/7Y/IQywa6ZAm8Tyiop3IGnEnuxNJo AW5RmI4YA/71sutqAIFZB05E4D0Hu6F8mwue22hpNyeNq6IxOAlSBVsr8ux8nImS bbsYEBFUJAiBVVcfmJI/l7emV3A0GLivDATNjP0YdNeaWuWvuav/9kHzCVlHqF4t''' | |||

'''ykxD9nv0Jas==VVdZ''' | |||

而这个是一个使用了PGP加密方式的字符,同样需要一个密钥。 | |||

之后,一直在进行直播的ds账户在聊天区发送了一个文本文件,名字叫“message”,内容如下: | |||

xcFGBGh8JwUBBACbyzA+JQ8J0I5CvPLkVdmou293xjhqQYsRMl3XWf7TOXX2S8Lo | |||

aG4DlIAt9obJ3/1X+aB/xKzPa4u7u+8K7ltDuxwxN44CWbmA+1epf4LUJToxe1I8 | |||

m+xqdBVnWf/HQOo9PQkZ9OxQacxmMGxO+fzuKqtQKIHrna6JW0dtww09awARAQAB | |||

/gkDCBAMvvboSG69YJ9tve8eyNGDwUumIVbpOpH1QCdCU1ddTbkgBe0J0Y8bZuBN | |||

tNOerDkQxb15DgO0XPr0TaoJQqkL65D/k5cDw94CCsRK/pu8Ln/ZJzkNEpTOdiI+ | |||

WM6LqJSJSt/iCDclmuKgYuygUxFedJHGM5Mq2ElMgZR+4tipe1HMZr80P4zJETA9 | |||

wl/xbZhefPMO5RhOhyWVGBJ7/tBnsgMEe0DUr1jU3FAPFM/oM1FVOFDLZ4JWxlUI | |||

ISkggZArzmeF39KTNKQnVaVhcMXIcgNl5+fKUn9nuz7mvDXee5OyndsCxNjCOE/c | |||

Ikeb9ZyvxgB0TnT0ekWy7uqV6QXHI/k35Iwyxy2E8ubjioIxaIJONa+WUN58Q41f | |||

tiQOeWzq4MrcXydvaxjdhewk3tc7HddTHZbON0UqSFiGOTN0YxmJKSJ3FXppY6AK | |||

MfNDE61rzMTpkl0V8LJFcCEFt8JFLp4+5Yz6ucxFHh2m1yo0BtA5/lTNAMK0BBMB | |||

CgAeBQJofCcFAhsvAwsJBwMVCggCHgECF4ADFgIBAhkBAAoJEKP1m7jozOxvqC0D | |||

/RTMnNByiyMad5hrGpPwLsFn287mDSm0UDbqCEvWIrGORmlgvn/XV6od2WC4ceYz | |||

M8K4zZAgFzgvFdr/skjT0/RyXCaWvCYxB1fN5++4M1/ZQe+FPJxj6gsULSYEk7yI | |||

aXUrVIJD4DWhGPMbAr2k1yh8DwYY4P0giE5iychZxDNdx8FGBGh8JwUBBADLVJVz | |||

vm3UcAL3g/LUEzYI08O6gRdYyBt4bpUvGZzfQZ4bJ7ZFpG+q0bQlC81fttV0rWWz | |||

FqYCCwehthyrfuuwmfz7Dt5mjBJRLKdhLgfGzjm0fok8RzBirIeGxyyza04BZxmU | |||

mbIb7NpmKGZ3B4Qq5AmrbzL2g7l2SAP+5md1swARAQAB/gkDCLWIrMiK9+EOYK/b | |||

p2NQMzVYlWuMDlNOqgBRivmqyOX+g/HRN2VjarFltIixxSOzArAjKGQTuSEtkpih | |||

AU7Gt3n5T1Ue5zyiLwRM1q2mMfCfXqu6/l44jH7GjOm2V06VwjaAHA1YOgTlbAC0 | |||

ludXc0nliyqrcHEdl7CnGdahLsEPxzc0SL/MOBrgZ1tmupvFfC329WFfEDXcvuFG | |||

RLViPv0FNCA1gzvN6m1DVQlMFiYUbCzizIRg5cK6IjVcwtLrhUbEDUoJJohek67M | |||

4Q/ToyPAil+4oU4z08wm0G8PRBBwpyQrGNjMBdES+qGRYdivz93ca/GWiKWqx1M0 | |||

y/xgF+9QFqB/mfWKcDtKrnVPM6eOUaZsdcsok6vsNLs3r101FskMUlEwlCSGKAtt | |||

jCzEEf4eiFSvW7y5ayQ8mZSfC8cul0D86argdwHww+P0BKNUWYP4/fQSZUOnjvFZ | |||

UndGfbMN5Rj7fvJ82v4yqt/pYgEhDW26xkHCwIMEGAEKAA8FAmh8JwUFCQ8JnAAC | |||

Gy4AqAkQo/WbuOjM7G+dIAQZAQoABgUCaHwnBQAKCRBVWgrrF06XQvVjA/wNavWI | |||

ZcciF8FJ1nSs/ikEEUsdzh9dYKrNVa6/ApF0xTLN3A60Pvl4nUUWnD1eGJwBOGN7 | |||

MNnGj7Ke0bay1gF27wCTfLQkuIIZ8hIN2auZQWnOrhLrbB1kQNT0m/wH8mXfTJb8 | |||

26DgZEKH8MkgHxoUcOrg/BjK4LCMDV7GvPV+cU0GA/922EFNiaSFYSbAELqI7b+h | |||

2LcPK7aJnb7mmQHsrBnCIXduyXFdpvVNRxUX9LMtACpUBQuO01e9ahUUn7XTqeDQ | |||

r+yJmRAjpjFZgTn7pSYsA5Lmvb9Lq/4TxVgKDpA2Eyg6J1eEgbntwv9U7l5BS3n0 | |||

fietddXwRbNzzQv3cvoBcsfBRQRofCcFAQQAuwIgbn8Ht8JoBG89uiDt6SBoP/7b | |||

+67x2PZd3S5i74BIfhXraYUywCI4Un9FjQoEfq059OnAhu5Ivqf5TZaj45WOvhtX | |||

7wcqWXYFlKVXF2YmCBKENWVb1FYX+3IAo2zcHkqPBK1vyrv3iPloXCYFqW3o/kDA | |||

s9LOMGlo7YsTrlkAEQEAAf4JAwgihTg1hrJ4o2CekEwojV/v6zElCmtdcfWn/VsU | |||

yngixZTt1n0JYT9FzEcPMeXgUvY0Isu1ug67sbqAUVSdpZ6FttrtjYVBIkvdkPlr | |||

l7hJ5NkvGJ11vJuW8Z5rYDT4eTn4HT9CIWitQycWwY9txYHgFLu8CCjx1mByzLPh | |||

rP56GX6dfyjustqYh1+z8QxUHoZYP5nIeeM/GrhpNN2OTua8Cn2JhhPN4dJsaqds | |||

6jDF9wQn1TS5K3/H4xLY0eK0IaX6Sxs0r42/u4ePlEwtjIpPREurjaCERA9CWZk9 | |||

YTiusJXOSfP7lO+9sNrd5bf8rKRHW11ikwcuVjG7WOPtKuWJ1DgiaMYy59yjoqgV | |||

Rqjp9Xn+Fs5vEI0yN0fcYjW1ieb6wmrPz9y6CDUBRzL3gwCgo0bDrL5l+vNKZrAg | |||

/cM1oq15O0Rxm71Km7htO+eIh1FvZs8DSbHV7HvMY8UDHVUbZh0Jtv8w4Aq/4EyJ | |||

a8Ko2LnFEnfCwIMEGAEKAA8FAmh8JwUFCQPCZwACGy4AqAkQo/WbuOjM7G+dIAQZ | |||

AQoABgUCaHwnBQAKCRC46JQlO+BmLdcfA/9SCQaC5Tvn+qvbPLRYV+rKwl82+mvG | |||

l9L/75/EUi1NNFkpa+7qwG/B1Pi8QCMydfbyhCvcaruQMcNYE1T9WyJlh/hQVAZg | |||

VPge+A1juJIZIOFO4ZdacFL47WJR8ExOBpvkUIQAijVr5WyHgKx0AN2F+b/3AeOR | |||

ovBvwk6ht5/dteEhBACT11//Xmnlpri0beJHgbqpg1eJcMxHiaj1l5lEwjpoZdot | |||

9Woana4c1uV0I/9eOU3UsEppx6DANumVuJ/OJ6biAVqldmEVi+COIfYl+m1rot9A | |||

W0XZxg5BjsjR8kJcZlJou6pu6FAALgwWoS54SIOm3LDPBakLYWdEyeUaLVmTjg== =k9C4 | |||

而这个就是一个PGP的私钥。 | |||

将两者结合,密码短语使用之前找到的:“'''EXCEPTION_ACCESS_VIOLATION'''”(记得加上头尾),我们可以解密出: | |||

ldPbEYzRqOQG-cC5hxXJPCSL3pZe6rbHtgxJr6Wr2sk= | |||

然后将这个作为Fernet加密方式的密钥,然后将得到的字符作为十六进制转换成图片,我们就可以得到以下图片 | |||

[[文件:逃离后室ARG:转换过来的图片.png|居中|缩略图|873x873像素]] | |||

使用工具查看图片的蓝色通道,我们可以得到这个图片: | |||

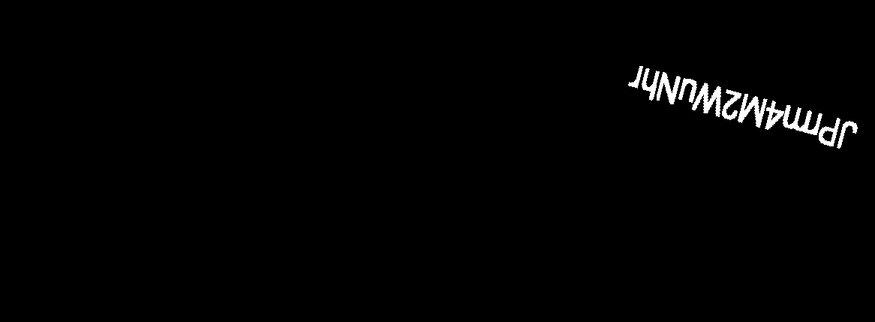

[[文件:逃离后室:蓝色通道图片.png|居中|缩略图|875x875像素]] | |||

可以得到字符: | |||

'''JPrm4M2WuNhr''' | |||

而这个是一个网页后缀,可以得到网址: | |||

https://5.relaxy.xyz/JPrm4M2WuNhr | |||

打开以后我们就找到了第三个拉杆。 | |||

=== 第三个拉杆 === | |||

当第三个拉杆拉下以后,同样,有两处地方更新了,一个是直播间出现了第三个二维码碎片 | |||

[[文件:第三个二维码碎片.png|居中|缩略图]] | |||

另一个是ETB modding ds子频道中出现了一个新的公告,具体内容如下: | |||

You know what to do. | |||

Aes7sdgjgL43 | |||

最下面的字符串可以作为后缀将我们带到新的网页中<nowiki/>https://5.relaxy.xyz/Aes7sdgjgL43 | |||

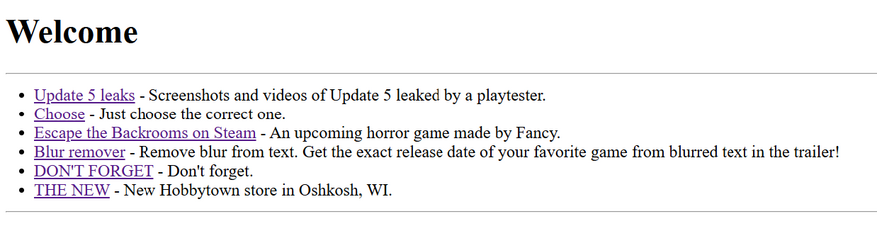

==== 网页 ==== | |||

网页截图如下: | |||

[[文件:最后的网页截图1.png|居中|缩略图|877x877像素]] | |||

===== Update 5 leaks” ===== | |||

就只有一个信息:“该页面不可用”和一个返回按钮 | |||

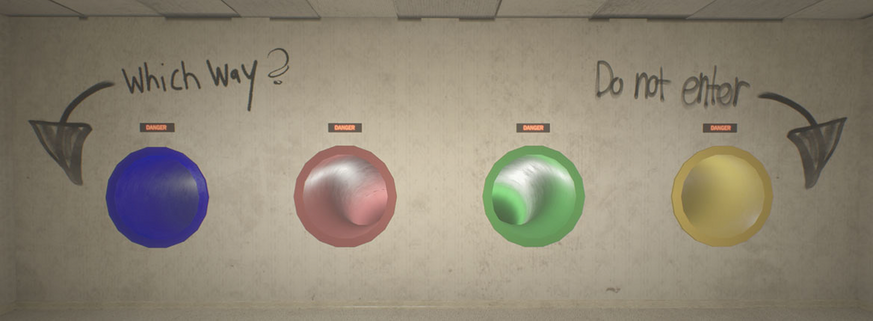

===== Choose ===== | |||

在这个网页中有一个彩虹键盘,玩家需要做的就是按顺序点击一个随机的密码或者图片,点击之后我们可以在网页下方发现一段字符: | |||

'''<3--LQb5o3-->''' | |||

===== Escape the Backrooms on Steam ===== | |||

这个网页是逃离后室的STEAM页面的网页截图,点击发布日期“'''Summer 2025'''”之后,网页会播放一个声音,并且显示出一段字符 | |||

'''<2--R2MqiY-->''' | |||

===== Blur remover ===== | |||

和第一个页面一样 | |||

===== DON'T FORGET ===== | |||

这个网页中同样也有一个键盘,玩家要做的就是完成一个记忆游戏,按照网页中出现的按钮顺序去点击按钮。正确点击完成以后将会显示一个字符: | |||

'''<4--wLQkSS-->''' | |||

===== THE NEW ===== | |||

这个网页中有一个最开始的后室的图片和一段探索日志。当玩家点击那张图片的一小块特定区域之后。将会显示一个字符: | |||

'''<1--AtQ2jx-->''' | |||

将得到的字符按照字符中的顺序进行组合,我们就得到 | |||

'''AtQ2jxR2MqiYLQb5o3wLQkSS''' | |||

这就是一个全新的网页后缀,在这里,我们可以得到第四个拉杆 | |||

=== 第四个拉杆以及最后 === | |||

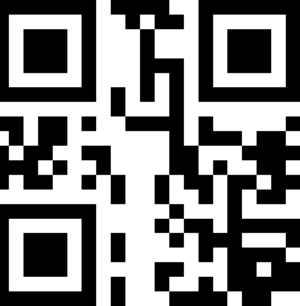

[[文件:逃离后室:第四个二维码.png|缩略图]] | |||

拉下第四个拉杆之后,直播推流放出了最后一个二维码: | |||

将得到的四个二维码组合到一起,我们就得到: | |||

[[文件:逃离后室:完整二维码.png|居中|缩略图]] | |||

扫描这个二维码,我们就得到: | |||

apbrZHgSEKc79DJaL | |||

可以作为后缀将我们带到新的网页中<nowiki/>https://5.relaxy.xyz/apbrZHgSEKc79DJaL 。而这个网页是需要密码的。 | |||

在解密过程中,#liminal-spaces 频道的一条消息中有这两张图片: | |||

[[文件:逃离后室:门1.png|缩略图|居中]] | |||

[[文件:逃离后室:门1.png|缩略图|居中]] | |||

查找这张图片的meta数据,我们可以得到这个数字 | |||

'''2462209461660919''' | |||

在这之后,官方放出了一个全新的链接:https://5.relaxy.xyz/ij2t77ZVTwq5FANS<nowiki/>,里面包含一个提示: | |||

'''“/+/=\+\!=/+\=\+/”''' | |||

以及这个链接:https://5.relaxy.xyz/hint<nowiki/>,里面还包含另一个提示: | |||

'''“... is true if + is replaced with ___, / with _ and \ with _”''' | |||

与此同时,在频道中,我们可以得到这个提示: | |||

'''“X__ + ______ = ________”.''' | |||

这三个提示表明,我们需要用异或加密(XOR)方式来对这个字符进行解密。使用之前得到的“danger”作为密钥来进行解密,得到 | |||

'''VUXUWB]UXVSDTX_^''' | |||

而这个就是最终的密码。输入以后,是一个倒计时页面,倒计时页面结束之后一直在直播的频道就开始显示逃离后室的新版本前瞻。逃离后室ARG解密也正式结束 | |||

== 参考资料 == | == 参考资料 == | ||

| 第65行: | 第359行: | ||

[https://docs.google.com/document/d/1yap_wV5_0A-nz0F_6dlUogGTgUru3n2tkklyNm80vKk/edit?usp=sharing 相关谷歌文档] | [https://docs.google.com/document/d/1yap_wV5_0A-nz0F_6dlUogGTgUru3n2tkklyNm80vKk/edit?usp=sharing 相关谷歌文档] | ||

== 📚 参考资料 == | |||

<center> | |||

{| class="wikitable" style="width:100%; background:#4a148c; border:2px solid #7b1fa2; border-radius:6px; margin-bottom:25px;" | |||

|- | |||

| style="padding:20px; color:#e1bee7;" | | |||

=== 🔗 官方资源 === | |||

* [https://discord.gg/jXZ38MVS 官方discord频道] | |||

=== 📖 社区资源 === | |||

* [https://docs.google.com/document/d/1yap_wV5_0A-nz0F_6dlUogGTgUru3n2tkklyNm80vKk/edit?usp=sharing 相关谷歌文档] | |||

* [https://www.mistarg.cn/post/677 迷雾论坛-逃离后室ARG解密活动] | |||

* [https://www.bilibili.com/video/BV1Scuaz5Eeb?vd_source=39d9f979c8a303d726f0ba770fba2053 bilibili-逃离后室最新ARG解密活动!!!] | |||

|}<!-- ==================== 底部导航 ==================== --> | |||

{| style="width:100%; background:#1e1e1e; padding:15px; border-radius:6px; margin-bottom:20px;" | |||

| style="color:#e0e0e0; text-align:center;" |📚 [[ARG档案|ARG档案]] ·🧩 [[Puzzle档案|Puzzle档案]] · 🔧 [[工具和科普|解密工具]] · 🏠 [[首页|返回首页]] | |||

|} | |||

</center> | |||

<div style="text-align:center; color:#888; font-size:0.9em; padding:15px 0;"> | |||

最后更新:{{CURRENTYEAR}}-{{CURRENTMONTH}}-{{CURRENTDAY}} | |||

</div> | |||

[[分类:解密事件]] | |||

[[分类:Puzzle档案]] | |||

2025年10月26日 (日) 13:46的最新版本

📖 介绍

逃离后室ARG解密活动是游戏逃离后室官方为了5.0的版本更新而制作的一个预热ARG解密活动,主要的解密平台横跨逃离后室的数个官方信息平台。最后以逃离后室的新版本前瞻结束 |

📋 基本信息

| 名称 | 逃离后室ARG解密 |

| 创作团队/个人 | Fancy Games |

| 开始时间 | - |

| 结束时间 | - |

| 状态 | 已结束 |

| 相关作品 | 逃离后室 |

🔍 具体流程

最初的消息

2025年7月16日,在官方discord中的公告频道中出现了一条消息,具体消息如下:

Hello,explorers! i've been looking around the ol'tapes and found some old archival footage. I'm too busy myself to review it however..... Mind doig that for me...? I think they were mportant to someone. In the meantime I'll go looking for them in the other subservers. I'd appreciate some help,it will be beneficial for both of us! Anyways!Get back to me when you're done,good luck (后面附上一段链接)

翻译过来就是

你好,探索者们! 我一直在翻找这些老旧的磁带,发现了一些旧的档案录像。 不过我自己太忙了,没时间审查这些内容..... 介意帮我看看吗...?我觉得这些对某个人来说很重要。 与此同时,我会去其他子服务器中寻找它们。 我很需要一些帮助,这对我们双方都有好处! 总之!完成后请联系我,祝你好运。

后面附带的链接是一个YouTube播放列表,里面有三个视频。(国内搬运点击这里)在这三个视频中,都有自带字幕,虽然在绝大部分的时间内,字幕都没有任何的文字出现,但是在特定的时间内,会出现特定的字符(站内搬运视频没有)。

- 在第一个视频里,字幕会在2分03秒显示“m5e”

- 在第二个视频里,字幕会在最开始显示“oHo”

- 在第三个视频里,字幕会在59秒处显示“anG”

字幕显示的字符我们先放一边,先来看第三个视频,在第三个视频内,我们可以在视频的最后的故障特效中发现这一串字符:

52 71 36 57 42 71 49 66 51 4F 73

这个是一串十六进制的字符,转换成ASCII字符之后,我们可以得到

Rq6WBqIfQOs

这个字符串刚好可以当作是一个油管的视频后缀,并将我们带到一个新的视频中,(国内完整搬运点击这里)

Static

这个视频的名字就叫static,有足足一个小时长,在这个视频之前的绝大部分时间中都是在播放无用的内容,不过在视频的43分54秒开始就可以发现如下的内容

传输显示了一张似乎是四名已故 M.E.G.员工的图片,他们坐在椅子上,旁边有文字写着“晚安,小家伙”。 接着出现了箭头,随后是一系列字符。根据你记录这些字符的顺序,你会得到以下字符串: 从右上到左下,根据字母出现的时间:wSXbFLjHnmityRKduVqoegPAc 从右上到左下,仅根据右上然后左下的顺序:SwbXLFHjmntiRydKVuoqgeAPc 交替从左上到右下:xyE1Kz0INyAwatchthis=) 仅从右下到左下:Syb1LzHImytwVtohghAsc) 完整字符串(按出现顺序):xSywEb1XKLzF0HIjNmynAtiRydwKaVtucohqtgheiAsP=c) 仅从左上:xEK0NAacti= 仅从右上:wXFjniyKuqeP 仅左下:SbLHmtRdVogAc 仅右下:y1zIywthhs)

这些字符串有很多都是无用信息,其中交替从左上到右下的字符“xyE1Kz0INyAwatchthis=)”可以将我们带到一个新的视频中(国内搬运点击这里),因为在文本中直接表明了观看这个(watchthis=)),所以我们将提示字符删除以后就可以得到正确的视频后缀。

以及在这个视频中,我们也可以发现视频自带视频字幕,而且字幕在绝大部分的时间里面都是不显示任何内容的,直到接近结束,59分41秒的时候显示“ouC”

entrance

在entrance的视频中同样也有一个自带的字幕,并且在第6s的时候显示“Y%”

将所有的字幕出现的文字从出现的先后顺序从后往前排列下来就是:

Y%ouCanGoHom5e

翻译过来就是:“你可以回家了”。

以及在entrance的视频简介中也是拥有线索的,内容如下:

-------------------- | w r n J e a | | Z x z y R l | | . x W Z J / | | 5 y d v . e | ------------------9

这个表格是需要结合之前Static视频中找到的从右上到左下的字符:“SwbXLFHjmntiRydKVuoqgeAPc”使用。具体方法如下:

- 将字母转换成数字(A1Z26):19 23 2 24 12 6 8 10 13 14 20 9 18 25 4 11 22 21 15 17 7 5 1 16 3

- 将数字带入到表格中(从上到下,从左到右):5.relaxy.xyz/9JRvdWJZewZn

于是我们就得到了一个可用的链接(现在因为制作组已经删库跑路了,现所有“5.relaxy.xyz”域名的网页已经无法打开)

5.relaxy.xyz/9JRvdWJZewZn

第一个拉杆

点击链接,可以把我们带到一个带有一个拉杆和四个指示灯的网页,当拉杆被拉下以后,其中一盏灯变绿,与此同时,在官方的discord频道中开始推流一个名字叫:“????”的直播,直播内容就是展示目前游戏中存在的一些层级。点击这里可以看到直播中出现的所有画面。在开始直播的时间段里。有些时候直播画面会显示这个内容。而这个显示了一个残缺的二维码。

二维码的其他内容后续会随着玩家们进度的更新慢慢显现出来。 当拉杆拉下以后,不只是官方的discord频道有更新,相应的子频道:“Escape the Backrooms Speedrunning”中也有公告更新。具体公告内容如下:

@everyone ? https://www.speedrun.com/etb https://www.speedrun.com/etbce https://www.speedrun.com/etbmods

其中,问号字符包含的超链接点击以后是一个音频文件,具体的音频文件点击这里。这段音频包含一个摩斯电码,解码过来就是:

COMBINE THE KEYS RETRY RETRY RETRY RETRY

翻译过来就是

结合那些钥匙,重试,重试,重试,重试

而在另外三个链接中,我们也可以从中找到一些东西(现在已经全部恢复正常,没有任何的线索存在了)

https://www.speedrun.com/etb

在这个讨论贴中,我们可以找到第一个钥匙:“zFCu5”,同时也可以在资源页面找到一个压缩包链接https://5.relaxy.xyz/k77Lbs5roqYS.7z

https://www.speedrun.com/etbce

在这个说明页面,我们可以找到第二个钥匙“Ehym3”,同时也可以在这个网页中找到第二个压缩包链接:https://5.relaxy.xyz/acmqHSZWRMv2.7z

https://www.speedrun.com/etbmods

同样是在说明页面,我们可以找到第三个钥匙:“FQL4o”,同时也能在网页中找到第三个压缩包链接:https://5.relaxy.xyz/uXayWJ5exuN7.7z

三个压缩包的源文件已经整理并搬运到此处

解密

结合之前的提示,我们要做的就是将得到的这三个钥匙按照不同的排列方式进行组合,其中的三种排列组合方式刚好可以对应三个压缩包。

- acmqHSZWRMv2.7z的密码是“Ehym3zFCu5FQL4o”

- k77Lbs5roqYS.7z 的密码是“zFCu5FQL4oEhym3”

- uXayWJ5exuN7.7z的密码是“FQL4oEhym3zFCu5”

解开之后是三个文本文档,文本文档里面有大量的无用的内容,可能会导致一些性能较为低下的文本处理器难以打开。这里推荐使用VSC打开。而在其中,我们搜索“relaxy”之后,可以在里面找到一些网页链接

- acmqHSZWRMv2.7z中可以找到:“https://5.relaxy.xyz/FCQtnc9JX2gu”

- k77Lbs5roqYS.7z中可以找到:“https://5.relaxy.xyz/iVNcD7syRvZK”和“https://5.relaxy.xyz/ij2t77ZVTwq5FANS”

- uXayWJ5exuN7.7z中可以找到:“https://5.relaxy.xyz/nT9e2hh4wWFgz”

而这些链接点击之后的内容如下:

- https://5.relaxy.xyz/FCQtnc9JX2gu 第二个拉杆

- https://5.relaxy.xyz/iVNcD7syRvZK 最开始是一个404页面,后面更新以后是一个草室的页面。

- https://5.relaxy.xyz/ij2t77ZVTwq5FANS 一个404页面

- https://5.relaxy.xyz/nT9e2hh4wWFgz 同样也是一个404页面

第二个拉杆

当第二个拉杆被拉下以后,有两个地方出现了更新。一个是直播画面中出现了第二个二维码

还有一个是另一个逃离后室在子频道the Escape the Backrooms Wiki的公告中也出现了一条更新

具体内容如下:

@everyone Hxd vrpqc bnn bxvn lqjwpnb xw cqn frtr bxxw. Rc fruu kn ojvrurja cx bxvn xo hxd.👁️

下面的字符移位21位以后,可以转换成下面文字

You might see some changes on the wiki soon. It will be familiar to some of you.👁️

翻译过来就是,

你接下来会看到wiki的一些改变,这对你们其中一些人来说会很熟悉

wiki更新1

经过一段时间的等待,wiki更新了,在这个页面中,添加了这张图片(现在所有的wiki更新均已恢复)

经过一些修改和亮度调整,我们找到了这些文字:

“ERROR CODE: EXCEPTION_ACCESS_VIOLATION” “ERROR MESSAGE: they are not dead…”

wiki更新2

就在前一张图片更新的第二天,这个页面更新了一个新的音频,音频文件可以在此处获取。翻看这个音频的频谱图,我们可以看到一个单词:“danger”

wiki更新3

2025年7月19日,wiki进行第三次更新,这一次更新了一个文件描述是:“100011010111111011111101111110111111110100”,文件名字是:“TheCluesAreReady”的图片,原图链接点击这里

前面的“10......”字符使用ascii编码方式编码之后转换成:“F____t”,算是一个提示。

图片使用十六进制编辑器打开以后发现里面还包含了一个压缩文件,将压缩文件文件提取出来以后(这里推荐使用7z软件直接打开重命名以后的文件,会比单独提取出来要方便很多)可以发现里面有一个文件名叫:“youknowwhattodo”的文本文档。不过这个压缩包是上锁的,所以我们需要找到对应的密码。

在wiki更新的同时,之前发现是404的网站“https://5.relaxy.xyz/iVNcD7syRvZK ”出现了更新。更新了一张图片和一段话:“You’re not supposed to be here.”

将图片的亮度提高,我们可以得到:

查看这张原始图片的meta数据,我们可以找到这串字符:

S1hvaXNaV01xYjNkbkNFZA==

使用base64解码以后,可以得到这串字符:

KXoisZWMqb3dnCEd

这个可以用来打开之前找到的压缩包的密码,打开“youknowwhattodo.txt”我们可以看到里面有超级多的字符。后面经过研究,我们发现:通常以“gAAAAA”开头的字符串通常都是使用了Fernet加密方式(也就对应了之前的F____t提示)。但是这种加密方式是需要一个32位的密钥。所以暂时还不能做什么。

wiki更新4

之后wiki又进行了一次更新,这一次更新了一串二进制字符

1_111001111100001110010110000111101111101100010110111000101110010110111111011111101011010110111100001110010110111111011101100101100000011001001110101110001111010110101110110001111011111101101

将最前面的“1_”去除,使用ascii编码方式进行编码,我们可以得到:

sprawl-brook-prone@duck.com

我们向这个账号发送之前得到的:“Y%ouCanGoHom5e”就会得到回复:

wYwDVVoK6xdOl0IBBACqvUA3Zh00iNwWa4P07UkIpvTtFI52ZF5xf/RAJXEak0hB 1wCcASzZVL6IjE6CPO95WSaYAkMDF4xFuXZxkf72eNhvOewvn3FBVCIfW/mLOLlR Ji0nZjga9Ui/zfWH9YyOLAoG1LFn18G58i/7Y/IQywa6ZAm8Tyiop3IGnEnuxNJo AW5RmI4YA/71sutqAIFZB05E4D0Hu6F8mwue22hpNyeNq6IxOAlSBVsr8ux8nImS bbsYEBFUJAiBVVcfmJI/l7emV3A0GLivDATNjP0YdNeaWuWvuav/9kHzCVlHqF4t ykxD9nv0Jas==VVdZ

而这个是一个使用了PGP加密方式的字符,同样需要一个密钥。

之后,一直在进行直播的ds账户在聊天区发送了一个文本文件,名字叫“message”,内容如下:

xcFGBGh8JwUBBACbyzA+JQ8J0I5CvPLkVdmou293xjhqQYsRMl3XWf7TOXX2S8Lo aG4DlIAt9obJ3/1X+aB/xKzPa4u7u+8K7ltDuxwxN44CWbmA+1epf4LUJToxe1I8 m+xqdBVnWf/HQOo9PQkZ9OxQacxmMGxO+fzuKqtQKIHrna6JW0dtww09awARAQAB /gkDCBAMvvboSG69YJ9tve8eyNGDwUumIVbpOpH1QCdCU1ddTbkgBe0J0Y8bZuBN tNOerDkQxb15DgO0XPr0TaoJQqkL65D/k5cDw94CCsRK/pu8Ln/ZJzkNEpTOdiI+ WM6LqJSJSt/iCDclmuKgYuygUxFedJHGM5Mq2ElMgZR+4tipe1HMZr80P4zJETA9 wl/xbZhefPMO5RhOhyWVGBJ7/tBnsgMEe0DUr1jU3FAPFM/oM1FVOFDLZ4JWxlUI ISkggZArzmeF39KTNKQnVaVhcMXIcgNl5+fKUn9nuz7mvDXee5OyndsCxNjCOE/c Ikeb9ZyvxgB0TnT0ekWy7uqV6QXHI/k35Iwyxy2E8ubjioIxaIJONa+WUN58Q41f tiQOeWzq4MrcXydvaxjdhewk3tc7HddTHZbON0UqSFiGOTN0YxmJKSJ3FXppY6AK MfNDE61rzMTpkl0V8LJFcCEFt8JFLp4+5Yz6ucxFHh2m1yo0BtA5/lTNAMK0BBMB CgAeBQJofCcFAhsvAwsJBwMVCggCHgECF4ADFgIBAhkBAAoJEKP1m7jozOxvqC0D /RTMnNByiyMad5hrGpPwLsFn287mDSm0UDbqCEvWIrGORmlgvn/XV6od2WC4ceYz M8K4zZAgFzgvFdr/skjT0/RyXCaWvCYxB1fN5++4M1/ZQe+FPJxj6gsULSYEk7yI aXUrVIJD4DWhGPMbAr2k1yh8DwYY4P0giE5iychZxDNdx8FGBGh8JwUBBADLVJVz vm3UcAL3g/LUEzYI08O6gRdYyBt4bpUvGZzfQZ4bJ7ZFpG+q0bQlC81fttV0rWWz FqYCCwehthyrfuuwmfz7Dt5mjBJRLKdhLgfGzjm0fok8RzBirIeGxyyza04BZxmU mbIb7NpmKGZ3B4Qq5AmrbzL2g7l2SAP+5md1swARAQAB/gkDCLWIrMiK9+EOYK/b p2NQMzVYlWuMDlNOqgBRivmqyOX+g/HRN2VjarFltIixxSOzArAjKGQTuSEtkpih AU7Gt3n5T1Ue5zyiLwRM1q2mMfCfXqu6/l44jH7GjOm2V06VwjaAHA1YOgTlbAC0 ludXc0nliyqrcHEdl7CnGdahLsEPxzc0SL/MOBrgZ1tmupvFfC329WFfEDXcvuFG RLViPv0FNCA1gzvN6m1DVQlMFiYUbCzizIRg5cK6IjVcwtLrhUbEDUoJJohek67M 4Q/ToyPAil+4oU4z08wm0G8PRBBwpyQrGNjMBdES+qGRYdivz93ca/GWiKWqx1M0 y/xgF+9QFqB/mfWKcDtKrnVPM6eOUaZsdcsok6vsNLs3r101FskMUlEwlCSGKAtt jCzEEf4eiFSvW7y5ayQ8mZSfC8cul0D86argdwHww+P0BKNUWYP4/fQSZUOnjvFZ UndGfbMN5Rj7fvJ82v4yqt/pYgEhDW26xkHCwIMEGAEKAA8FAmh8JwUFCQ8JnAAC Gy4AqAkQo/WbuOjM7G+dIAQZAQoABgUCaHwnBQAKCRBVWgrrF06XQvVjA/wNavWI ZcciF8FJ1nSs/ikEEUsdzh9dYKrNVa6/ApF0xTLN3A60Pvl4nUUWnD1eGJwBOGN7 MNnGj7Ke0bay1gF27wCTfLQkuIIZ8hIN2auZQWnOrhLrbB1kQNT0m/wH8mXfTJb8 26DgZEKH8MkgHxoUcOrg/BjK4LCMDV7GvPV+cU0GA/922EFNiaSFYSbAELqI7b+h 2LcPK7aJnb7mmQHsrBnCIXduyXFdpvVNRxUX9LMtACpUBQuO01e9ahUUn7XTqeDQ r+yJmRAjpjFZgTn7pSYsA5Lmvb9Lq/4TxVgKDpA2Eyg6J1eEgbntwv9U7l5BS3n0 fietddXwRbNzzQv3cvoBcsfBRQRofCcFAQQAuwIgbn8Ht8JoBG89uiDt6SBoP/7b +67x2PZd3S5i74BIfhXraYUywCI4Un9FjQoEfq059OnAhu5Ivqf5TZaj45WOvhtX 7wcqWXYFlKVXF2YmCBKENWVb1FYX+3IAo2zcHkqPBK1vyrv3iPloXCYFqW3o/kDA s9LOMGlo7YsTrlkAEQEAAf4JAwgihTg1hrJ4o2CekEwojV/v6zElCmtdcfWn/VsU yngixZTt1n0JYT9FzEcPMeXgUvY0Isu1ug67sbqAUVSdpZ6FttrtjYVBIkvdkPlr l7hJ5NkvGJ11vJuW8Z5rYDT4eTn4HT9CIWitQycWwY9txYHgFLu8CCjx1mByzLPh rP56GX6dfyjustqYh1+z8QxUHoZYP5nIeeM/GrhpNN2OTua8Cn2JhhPN4dJsaqds 6jDF9wQn1TS5K3/H4xLY0eK0IaX6Sxs0r42/u4ePlEwtjIpPREurjaCERA9CWZk9 YTiusJXOSfP7lO+9sNrd5bf8rKRHW11ikwcuVjG7WOPtKuWJ1DgiaMYy59yjoqgV Rqjp9Xn+Fs5vEI0yN0fcYjW1ieb6wmrPz9y6CDUBRzL3gwCgo0bDrL5l+vNKZrAg /cM1oq15O0Rxm71Km7htO+eIh1FvZs8DSbHV7HvMY8UDHVUbZh0Jtv8w4Aq/4EyJ a8Ko2LnFEnfCwIMEGAEKAA8FAmh8JwUFCQPCZwACGy4AqAkQo/WbuOjM7G+dIAQZ AQoABgUCaHwnBQAKCRC46JQlO+BmLdcfA/9SCQaC5Tvn+qvbPLRYV+rKwl82+mvG l9L/75/EUi1NNFkpa+7qwG/B1Pi8QCMydfbyhCvcaruQMcNYE1T9WyJlh/hQVAZg VPge+A1juJIZIOFO4ZdacFL47WJR8ExOBpvkUIQAijVr5WyHgKx0AN2F+b/3AeOR ovBvwk6ht5/dteEhBACT11//Xmnlpri0beJHgbqpg1eJcMxHiaj1l5lEwjpoZdot 9Woana4c1uV0I/9eOU3UsEppx6DANumVuJ/OJ6biAVqldmEVi+COIfYl+m1rot9A W0XZxg5BjsjR8kJcZlJou6pu6FAALgwWoS54SIOm3LDPBakLYWdEyeUaLVmTjg== =k9C4

而这个就是一个PGP的私钥。

将两者结合,密码短语使用之前找到的:“EXCEPTION_ACCESS_VIOLATION”(记得加上头尾),我们可以解密出:

ldPbEYzRqOQG-cC5hxXJPCSL3pZe6rbHtgxJr6Wr2sk=

然后将这个作为Fernet加密方式的密钥,然后将得到的字符作为十六进制转换成图片,我们就可以得到以下图片

使用工具查看图片的蓝色通道,我们可以得到这个图片:

可以得到字符:

JPrm4M2WuNhr

而这个是一个网页后缀,可以得到网址:

https://5.relaxy.xyz/JPrm4M2WuNhr

打开以后我们就找到了第三个拉杆。

第三个拉杆

当第三个拉杆拉下以后,同样,有两处地方更新了,一个是直播间出现了第三个二维码碎片

另一个是ETB modding ds子频道中出现了一个新的公告,具体内容如下:

You know what to do. Aes7sdgjgL43

最下面的字符串可以作为后缀将我们带到新的网页中https://5.relaxy.xyz/Aes7sdgjgL43

网页

网页截图如下:

Update 5 leaks”

就只有一个信息:“该页面不可用”和一个返回按钮

Choose

在这个网页中有一个彩虹键盘,玩家需要做的就是按顺序点击一个随机的密码或者图片,点击之后我们可以在网页下方发现一段字符:

<3--LQb5o3-->

Escape the Backrooms on Steam

这个网页是逃离后室的STEAM页面的网页截图,点击发布日期“Summer 2025”之后,网页会播放一个声音,并且显示出一段字符

<2--R2MqiY-->

Blur remover

和第一个页面一样

DON'T FORGET

这个网页中同样也有一个键盘,玩家要做的就是完成一个记忆游戏,按照网页中出现的按钮顺序去点击按钮。正确点击完成以后将会显示一个字符:

<4--wLQkSS-->

THE NEW

这个网页中有一个最开始的后室的图片和一段探索日志。当玩家点击那张图片的一小块特定区域之后。将会显示一个字符:

<1--AtQ2jx-->

将得到的字符按照字符中的顺序进行组合,我们就得到

AtQ2jxR2MqiYLQb5o3wLQkSS

这就是一个全新的网页后缀,在这里,我们可以得到第四个拉杆

第四个拉杆以及最后

拉下第四个拉杆之后,直播推流放出了最后一个二维码:

将得到的四个二维码组合到一起,我们就得到:

扫描这个二维码,我们就得到:

apbrZHgSEKc79DJaL

可以作为后缀将我们带到新的网页中https://5.relaxy.xyz/apbrZHgSEKc79DJaL 。而这个网页是需要密码的。

在解密过程中,#liminal-spaces 频道的一条消息中有这两张图片:

查找这张图片的meta数据,我们可以得到这个数字

2462209461660919

在这之后,官方放出了一个全新的链接:https://5.relaxy.xyz/ij2t77ZVTwq5FANS,里面包含一个提示:

“/+/=\+\!=/+\=\+/”

以及这个链接:https://5.relaxy.xyz/hint,里面还包含另一个提示:

“... is true if + is replaced with ___, / with _ and \ with _”

与此同时,在频道中,我们可以得到这个提示:

“X__ + ______ = ________”.

这三个提示表明,我们需要用异或加密(XOR)方式来对这个字符进行解密。使用之前得到的“danger”作为密钥来进行解密,得到

VUXUWB]UXVSDTX_^

而这个就是最终的密码。输入以后,是一个倒计时页面,倒计时页面结束之后一直在直播的频道就开始显示逃离后室的新版本前瞻。逃离后室ARG解密也正式结束

参考资料

📚 参考资料

🔗 官方资源📖 社区资源 |

| 📚 ARG档案 ·🧩 Puzzle档案 · 🔧 解密工具 · 🏠 返回首页 |

最后更新:2026-02-4